La NSA podría ocultar software espía en discos duros de más de 30 países

Una investigación de la firma de seguridad Kaspersky concluye que la agencia de seguridad norteamericana podría haber creado uno de los sistemas más sofisticados para espiar equipos

Detalle de un disco duro de ordenador / GETTY IMAGES

Bilbao

La Agencia de Seguridad Nacional de los Estados Unidos (NSA) habría podido estar inyectando software de espionaje de forma invisible para el usuario en los discos duros de algunos de los mayores fabricantes con el objetivo de espiar a diferentes países.

Kaspersky ha revelado esta semana todos los detalles de un importante estudio que lleva realizando desde hace varios años y que ha concluido con la detección de una de las técnicas más sofisticadas que se han empleado hasta el momento para inyectar ‘spyware’ en un dispositivo.

Los discos duros afectados habrían sido fabricados por marcas como Toshiba, Western Digital, Micron, Samsung IBM y Seagate, según desvela esta investigación, y cuya autoría ha atribuido a un grupo al que han denominado ‘Ecuation Group’, debido a la complejidad de los sistemas utilizados.

A tal nivel de complejidad han llegado que eran capaces de reprogramar el ‘alma’ de los discos duros para que este ‘exploit’ perdurara en el tiempo y se ejecutara cada vez que se encendiera el ordenador. Este ‘espía’ resistía reinstalaciones del sistema operativo y a cualquier tipo de software de seguridad, porque se encontraba fuera de los lugares accesibles al usuario.

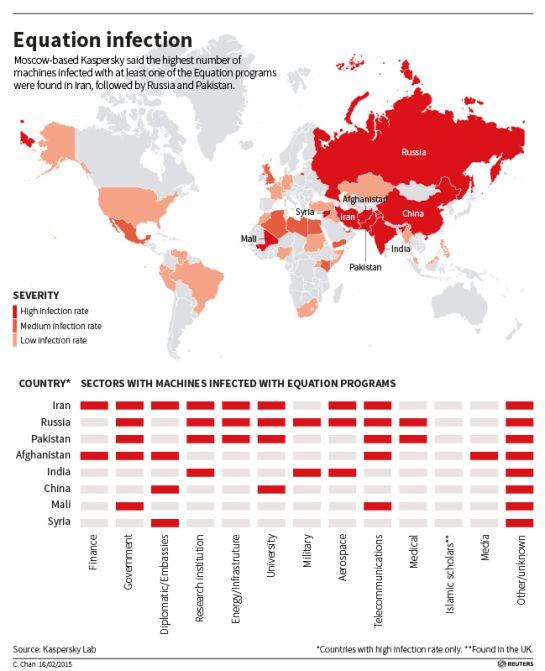

La firma de seguridad ha detectado estos sistemas en los ordenadores de una treintena de países entre los que estaría principalmente Irán, seguido por Rusia, Pakistán, Afganistán, China, Mali, Siria, Yemen y Argelia.

Mapa que refleja el número de ataques por países / KASPERSKY

Mapa que refleja el número de ataques por países / KASPERSKY

Los ordenadores afectados habrían sido principalmente los de grandes compañías, bancos, empresas eléctricas, centrales nucleares, grupos terroristas y los propios gobiernos, según este gráfico que ha elaborado la agencia Reuters.

El caso llega después de las múltiples polémicas sucedidas con la agencia, revelaciones entre las que realizó Edward Snowden y una mayor reticencia por parte de ciertos países como China a comprar tecnología estadounidense.

Pero, ¿qué es es el ‘firmware’?

Es un bloque que se encarga de proporcionar instrucciones entre los diferentes componentes de un ordenador. Es decir, que el propio equipo reconozca un disco duro —que sepa que está ahí—, cuál es su capacidad, su estado, etc. Estos datos se ven al encender el ordenador en la BIOS, que muestra información en modo texto antes de que arranque el sistema operativo.

El firmware más importante, más que el propio de los discos duros es la BIOS. Se identifica como conjunto de textos que aparecen antes de que se arranque el sistema operativo y que nos alertan de errores o dan la temperatura. La BIOS es, de hecho, el lugar más codiciado por los atacantes.

La gravedad del caso reside en que, para modificar el firmware de los equipos, es necesario conocer el código fuente de este firmware, y no está claro cómo la NSA ha sido capaz de obtener el código fuente de los discos duros de estas marcas.

El portavoz de Seagate, Clive Over, aseguraba a la agencia Reuters que cuentan con “medidas seguras para evitar la manipulación de su firmware y que los atacantes realicen acciones de ingeniería inversa en sus productos”. No creen que un ‘hacker’ haya podido “adivinar” su funcionamiento para inyectar código espía.

Según Reuters, sin embargo, la agencia tendría métodos para acceder al código fuente de las empresas de tecnología, incluyendo la solicitud directa. Es más, si desean vender productos para el Pentágono u otra agencia del gobierno, podrían solicitarles una auditoría de seguridad.